Como controlar internet en seis pasos (O la geopolítica del oro digital)

12 octubre 2016

12 octubre 2016

Paolo Sordi Departamento de Estudios Literarios, Filosóficos e Historia del Arte, Universidad de Roma Tor Vergata

Domenico Fiormonte Departamento de Ciencia Política, Universidad de Roma Tre

(Traducción de Ariel Morán)

El mundo occidental sin duda cambió después del 11 de septiembre de 2001, pero la ilusión de que podría cambiar para bien colapsó el 6 de junio de 2013, cuando The Washington Post y The Guardian comenzaron a publicar documentos proporcionados por Edward Snowden sobre la vigilancia de masas. La reciente noticia de que la mitad del Silicon Valley —desde Amazon hasta Google— ha sido cooptada por el Pentágono es sólo la confirmación de que internet se ha convertido en el terreno sobre el que se juega el equilibrio geopolítico mundial. Entonces, las incertidumbres no se dirigen ya hacia la libertad de expresión on line, quizá deteriorada permanentemente. La pregunta actual es: ¿Qué somos realmente? O, en otras palabras, la posibilidad de elaborar a través de nuestras huellas digitales “otro yo” (otro de nosotros), el cual los algoritmos de vigilancia decretan que puede ser más “real” que cualquier otro (lo que manipulamos por encima de lo encarnado). ¿Quién será capaz de descifrar o desmontar estas historias (datos + algoritmos) que día con día escribimos y re-escribimos? Como dijo Stewart Baker en 2013, un abogado de la Agencia Nacional de Seguridad de Estados Unidos: “Los metadatos te dicen absolutamente todo sobre la vida de alguien. Si usted tiene suficientes metadatos, en realidad, no necesita ningún contenido… [Es] una especie de vergüenza la forma predecible en que somos como seres humanos”. Ambas cuestiones, la geopolítica y la identidad (¿bio-geo-política?), y cómo es que nos afectan como ciudadanos y como humanistas y científicos sociales, tienen que ver con la construcción, gestión y manipulación de la memoria y el conocimiento.

Pero no hemos llegado hasta aquí por accidente. La historia descarta las fracturas abruptas y, probablemente, hay un pecado original detrás de la invención y difusión de internet, como sostienen desde hace una década estudiosos como Alexander Galloway y Wendy Hui Kyong Chun. En el prefacio de Updating to remain the same: Habitual new media (Cambridge, The MIT Press, 2016), Chun sostiene que los cambios no se conseguirán a través de protocolos tecnológicos de la red, sino por la percepción que de ella se tenga en el imaginario colectivo. El “ciberespacio”, como un lugar de expresión de una libertad anónima sustraída al control jerárquico, es el resultado de un malentendido: TCP (Transmission Control Protocol) es una tecnología que controla la transferencia de información, que sin duda no es libre. El razonamiento de la investigadora de la Universidad Brown, sin embargo, subestima un cambio de plataforma (platform switch) que es al mismo tiempo de índole tecnológica y política, y que es mucho más sustancial que aquel designado hace doce años por Tim O’Reilly con la palabra clave ‘Web 2.0’.

El nacimiento de Facebook en 2004 y su expansión, la llegada del iPhone en 2007 y los casos de Wikileaks y Snowden han hecho hincapié en un suceso evidente: con el surgimiento de la red y el proceso iniciado con la introducción de la World Wide Web, en 1989, se tocaron los destinos de la soberanía nacional, la economía real y el control de las masas. En otras palabras, la tecnología es política, cuestión que ya habían prefigurado en los años 50 y 60 los padres fundadores de las ciencias de la comunicación, Harold Innis y Marshall McLuhan. El diseño de la arquitectura de redes, la elección de los medios de almacenamiento, el uso de equipos de creación y distribución de contenidos y conocimiento son procesos que no toman en cuenta solamente, de manera neutral, meras consideraciones informáticas o tecnológicas, sino que revelan un orden de ideas que da forma a las acciones que impactan en la cultura y la sociedad.

“El internet contingente”, como David D. Clark lo llama, es un denominativo en el cual se enfatiza que la transición —como lo menciona Chun— está vinculada ciertamente con el momento histórico, pero también con el contexto tecnológico dentro del cual se mueven los usuarios y las fuerzas que constituyen su marco de referencia («The Contingent Internet», en Daedalus, 2016, vol. 145, núm. 1, pp. 9-17). En los primeros años de la década de los sesenta, internet coincidió con el desarrollo del correo electrónico; en los años noventa con la web; hoy día, con Facebook. El trayecto no es casual, pues delinea la desaparición gradual (¿e irrecuperable?) de los actores públicos de la red tecnológica del gobierno: apartaron a los centros de investigación, apartaron al control público, se adentraron las empresas, se adentraron las multinacionales privadas que explotan la red como infraestructura comercial autocrática, para hacerse cargo así del desarrollo y la evolución de las tecnologías digitales.

En el mismo fascículo de Daedalus: Journal of the American Academy of Arts & Sciences dedicado a “El Internet”, en el cual se incluye el ensayo de Clark, Yochai Benkler sistematiza en seis puntos las herramientas de control a través de las cuales los intereses privados de un puñado de grandes corporaciones han tomado el dominio de facto de la red («Degrees of freedom, dimensions of power», en Daedalus, op. cit.). A continuación, tomaremos estos seis puntos, ampliándolos e insertando algunos aspectos no considerados por Benkler:

- Los smartphones y las app stores son el primer instrumento de control. En un momento en que la navegación desde dispositivos móviles supera a la que se realiza desde computadoras de escritorio o laptops (se toma como base la encuesta State of the News Media 2016 realizada en los Estados Unidos por el Pew Research Center), la experiencia de navegación de los contenidos de la red se ha dirigido más y más hacia aplicaciones que actúan como un filtro, después de haber sido sometidas, a su vez, a la selección (y al pago de cargos) de Google y Apple. Las políticas de aceptación y privacidad en la tienda de Android y en el iOS responden a reglas basadas en autodichias,* protegidas por los perros guardianes de los dos sistemas operativos.

- La creciente importancia de los smartphones incrementó la importancia, al mismo tiempo, de las redes móviles y de los operadores de telefonía inalámbrica, cuyo modelo de subsistencia es un modelo técnico, legal, comercial y cultural, y —señala Benkler— esto se da así para que el proveedor tenga permitido optimizar una serie de servicios y aplicaciones para un número conocido de usuarios de pago. Al tener el derecho de administrar el despliegue de datos móviles (como ocurrió cuando AT&T llevó a cabo un bloqueo de las llamadas VoIP en su red) y modular los niveles de oferta, el operador dispone de una de las herramientas de control de las cuales carecía en el modelo de nivel de Internet, donde cada dispositivo conectado a la norma del protocolo estaba conectado en una base igualitaria.

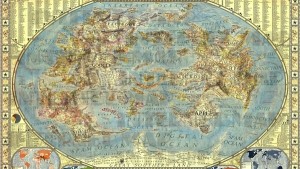

- Del mismo modo, la transición de las conexiones telefónicas, de cable a fibra óptica, para los usuarios domésticos marcó un aumento en la complejidad tecnológica y una reducción de los competidores que son capaces de entrar en el mercado. El abandono del cable de par trenzado y los costos de desarrollo de redes de fibra óptica favorecieron la concentración monopólica de proveedores, que adquirieron un control de tráfico y el poder de los paquetes de información de la red, un poder que estos proveedores tienen la intención de reclamar a su cuenta a causa de las inversiones estructurales realizadas. El debate sobre la Net Neutrality gira en torno a este papel. También el poder de control territorial (y extraterritorial) de los estados se ejecuta a lo largo de la fibra óptica. Aproximadamente 900,000 km de cables submarinos transfieren hoy correos electrónicos, mensajes, páginas web, transacciones, llamadas telefónicas, entregándolos de un punto a otro, de un país a otro, de un continente a otro. La trasmisión de un paquete de información obedece todavía al orden de la territorialidad geográfica y no a una cuestión jurídica (o política), aún si el otro extremo del océano lo toma un operador que, aunque no coincida nominalmente, pertenece a la misma multinacional que dirige la comunicación y operación, en virtud de una ley del mercado “tibia” de acuerdos secretos con los gobiernos. Acuerdos que tienen por objeto el intercambio de la licencia nacional de la instalación (o gestión) del cableado de acceso a los datos por la inteligencia. Esta mina transnacional supera en riqueza a la del oro del Oeste, relacionada con la construcción de vías férreas, actualmente rival en valor estratégico con el control de las fuentes de energía. Pero el petróleo y el gas, como lo muestra James Cowie en un análisis de los proyectos de cableado que deben soportar Internet, entre otras cosas, en los estados del Golfo Pérsico, se ejecutan a menudo en rutas paralelas a la geopolítica de la energía. De este modo, descubrimos el papel emergente de Turquía, “posicionado para convertirse en un importante exportador regional del tránsito de Internet a lo largo de rutas terrestres al sur y al este”, lo que quizá explica la esquizofrenia occidental con respecto al presidente Recep Tayyip Erdoğan, desde las protestas de 2013 hasta el intento de golpe de julio de 2016. En suma, antes de todo eso, habrá que volver a leer la historia de los últimos años a la luz de la sed del oro digital, en vez de la obsesión por el oro negro, o sea la necesidad de los estados y regiones enteras del mundo (como África y Oriente Medio) por adoptar una infraestructura de red más eficiente y autónoma. Sin ésta tanto el desarrollo económico como la soberanía político-militar siguen siendo una ilusión.

- Todos los oligopolios de puntos de acceso y proveedores de conexión coinciden con el almacenamiento de datos de forma centralizada. Al entregar nuestros archivos a la Nube, abandonamos la era de la posesión para entrar definitivamente en la era del acceso, el ahorro de los costes de los recuerdos “físicos”, lo que maximiza la seguridad de datos y supera, incluso, el concepto de copia de seguridad. Pero nos basamos en un pequeño número de proveedores, incluso los monopolistas, que concentran en sus enormes dispositivos de almacenamiento los documentos del mundo y el derecho en cualquier momento a eliminarlos de nuestros dispositivos o entregarlos a las autoridades que lo soliciten. Ya en 2013, Amazon S3, el servicio de almacenamiento en la nube de Amazon, contenía 2 billones de “objetos” (datos, en el lenguaje de S3). Para simbolizar la transición trascendental de la era del teléfono y el cobre a la de los teléfonos inteligentes y las nubes, está el espacio que alberga uno de los mayores centros de recogida de datos digital que existen, el Lakeside Technology Center, una instalación que abarca más de una millón de metros cuadrados en Chicago, que albergó hasta 1999 la impresión de las páginas amarillas estadounidenses.

- Los big data sobre nuestra vida, recolectados en los centros de datos, surgen ahí, a partir de nuestros documentos, nuestra comunicación en los servicios en la nube y nuestro comportamiento, que son algo tan rutinario que llega a ser casi involuntario, como los jardines vallados de aplicaciones como Facebook. Nunca antes la manipulación del comportamiento se había estudiado y aplicado en el diseño de los servicios en una escala tan amplia, y todo gracias a las estrategias de marketing basadas en la vigilancia y el seguimiento de las acciones del cliente. Esto parece ser el punto de fundición más evidente de los interés de las trasnacionales con las obsesiones de los gobiernos: datos agregados sobre los hábitos, las lecturas, las visualizaciones, las compras, las visitas frecuentes de los ciudadanos, con miras a construir una bografía predictiva, que incluya la venta o la eliminación física. Todas las cosas que Facebook sabe de nosotros, y que el Washington Post ha puntualizado que son (sin duda, de manera aproximada) 98 datos personales, no sólo sirven para colocar el banner de publicidad adecuado, en el perfil adecuado, en el momento adecuado. La edad, el sexo, el idioma, las afinidades étnicas, las orientaciones políticas, el valor de la casa, las mudanzas, las relaciones sentimentales, las relaciones profesionales, el número de líneas de crédito, los viajes, las preferencias, las compras, constituyen un marco cuya precisión y profundidad (y actualización) sería impensable para los mejores informadores de las mejores fuerzas de policía del siglo pasado. Para algunos, es el nacimiento de la algocracia, es decir, un sistema en el que muchas de las decisiones que afectan a la sociedad, desde la presentación de potenciales criminales a la concesión de un banco hipotecario, se dan a través de algoritmos de funcionamiento opaco y sin control. Aquellos que Cathy O’Neil bautizó en Weapons of math destruction como armas digitales de destrucción masiva.

- Los dispositivos, los sistemas operativos, los algoritmos, las licencias, la memoria de almacenamiento, los datos y, por último, el sexto punto de control: el código. Aquí la discusión va más allá de lo que señala Benkler. Como escribió Friedrich Kittler: “Los códigos —por el nombre y por la materia— son lo que nos determina hoy día, y los debemos saber articular aunque sea sólo para evitar desaparecer por completo bajo de ellos”. Este diluvio universalizador de códigos, que supera todo y absorbe todo, es el legado de la modernidad occidental que permea y, al mismo tiempo, constituye el soporte y el contenido de los flujos de conocimiento. Pero esta vez realmente estamos frente a un codex universalis, a través de cuyas múltiples extensiones, a partir de los medios de comunicación sociales, se ejerce el poder y el control sobre las masas, que va mucho más allá del escenario de los imperios coloniales modernos. De regreso a la red, su lenguaje, HTML, está sujeto a la expropiación por parte de Facebook y Google, que, como lingua franca, es gestionado libremente por el Consorcio de la World Wide Web de Tim Berners-Lee para convertirla en privada e instrumental, en sus respectivos servicios de suministro que regulan el flujo de contenidos digitales, como los Instant Articles y Accelerated Mobile Pages. Servicios para dispositivos móviles que terminan por cerrar el Círculo.

En conclusión, si el universalismo anglo-digital encaja perfectamente con el riesgo de este epistemicidio y la eliminación de la diversidad, no podemos negar, por otro lado, como lo anuncia Dave Eggers en su novela, que en el fabuloso mundo de la “transparencia” de los medios sociales, de Este a Oeste, de Norte a Sur, todos cooperamos con la pérdida de nuestra privacidad y nuestra libertad. Para evitar la pérdida en todas las latitudes del derecho al olvido y de la diversidad epistémica, es necesaria una alianza más amplia y más profunda de aquello esperado por los teóricos del post y decolonialismo. El “pensamiento fronterizo” es una condición insuficiente: tenemos que trabajar hacia una dirección geopolíticamente transversal, para una libertad de (es decir, una “cognitive justice” contra) monopolistas del imaginario, descritos por Eggers. Antes de que sea demasiado tarde, debemos ampliar los conceptos de libertad, derecho y democracia hacia nuestras huellas digitales, considerándolas, a todos los efectos, una extensión de nuestra ciudadanía, o de nuestro cuerpo y nuestra mente.

* Del griego αὐτό (auto-, “por sí mismo”) y δίκη (-díkê, “justicia”). En italiano, una autodichia es una palabra con un fuerte cariz jurídico. Se refiere a las prerrogativas que tienen algunos órganos constitucionales (sobre todo, las dos cámaras del Parlamento), que les concede la facultad de juzgar controversias o recursos legales relacionados con las acciones de áreas de su dependencia, sin tener que recurrir a la jurisdicción de tribunales externos. Su instrumentación obedece, supuestamente, a la procuración de la división de poderes (Nota del traductor).

Versión en español del artículo “Come controllare Internet in sei mosse, Ovvero geopolitica dell’oro digitale”, publicado de manera simultánea el 13 de octubre de 2016 en:Infolet (Informatica e Letteratura): Blog dedicado a las Humanidades Digitales y a la Cultura Digital, a cargo de Domenico Fiormonte y Paolo Sordi: http://infolet.it/2016/10/12/controllare-internet-in-6-mosse/. |

Source: Blog HD

Recientes

arte (2) commons (5) Congresos (4) conocimiento abierto (2) cultura digital (9) Derechos de autor (4) Digital Humanities (9) digitalización (10) edición (4) educación (10) educación a distancia (3) educación en línea (11) educación permanente (4) ENEO (3) entorno digital (2) Estudios literarios (4) Eventos (2) Filosofía (8) genealogía (5) Global DH (5) Heidegger (2) Historia (3) Humanidades Digitales (49) Kathleen Fitzpatrick (2) Knowledge society (2) lectura (8) lenguaje (2) literatura (3) medios digitales (3) Modificación de prácticas (15) Multidisciplinariedad (2) México (3) open knowledge (3) preservación digital (3) Procomún (3) redes sociales (4) RedHD (19) sociedad de la información (5) sociedad del conocimiento (6) Tecnología (6) tecnología educativa (14) traducción (3) Twitter (2) UNAM (3) Wikipedia (4)